Darktrace / ダークトレース

Darktrace / ダークトレース

INDEX

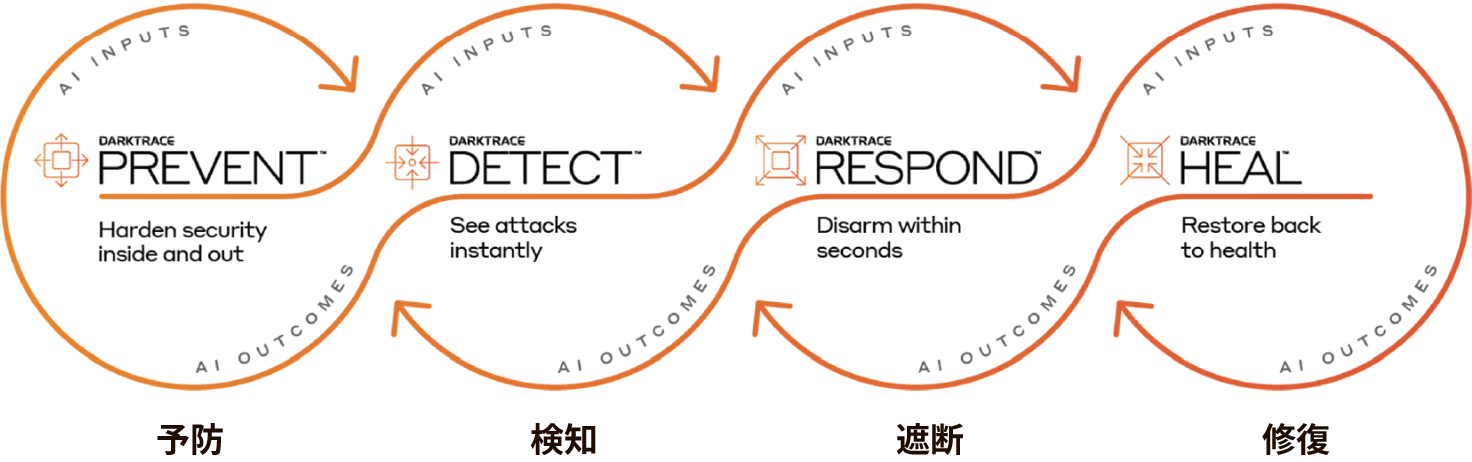

CONCEPT Darktrace Cyber AI Loop

ダークトレースの技術は、あらゆる規模の組織のあらゆるデジタル環境に導入可能で、Eメールやクラウドサービス、エンドポイント、ゼロトラスト技術、IT/OTネットワークを含めて網羅的に保護します。

自己学習型AIが休むことなくフィードバックを継続することで、予防、検知、遮断、修復の各機能が補完し合って自律的な防御体制を構築します。

PARTNER パートナー企業

※アルファベット順