DX時代の次世代セキュリティ

DXによる変革とセキュリティ対策の両立

CONCEPT

次世代セキュリティ

DX推進により、クラウドへの移行やSaaS活用、在宅勤務やハイブリッドワークなど場所に囚われない働き方への変化などの変革が進む中で、ICT利用環境の変化に伴う新たなセキュリティ脅威も増加してきています。

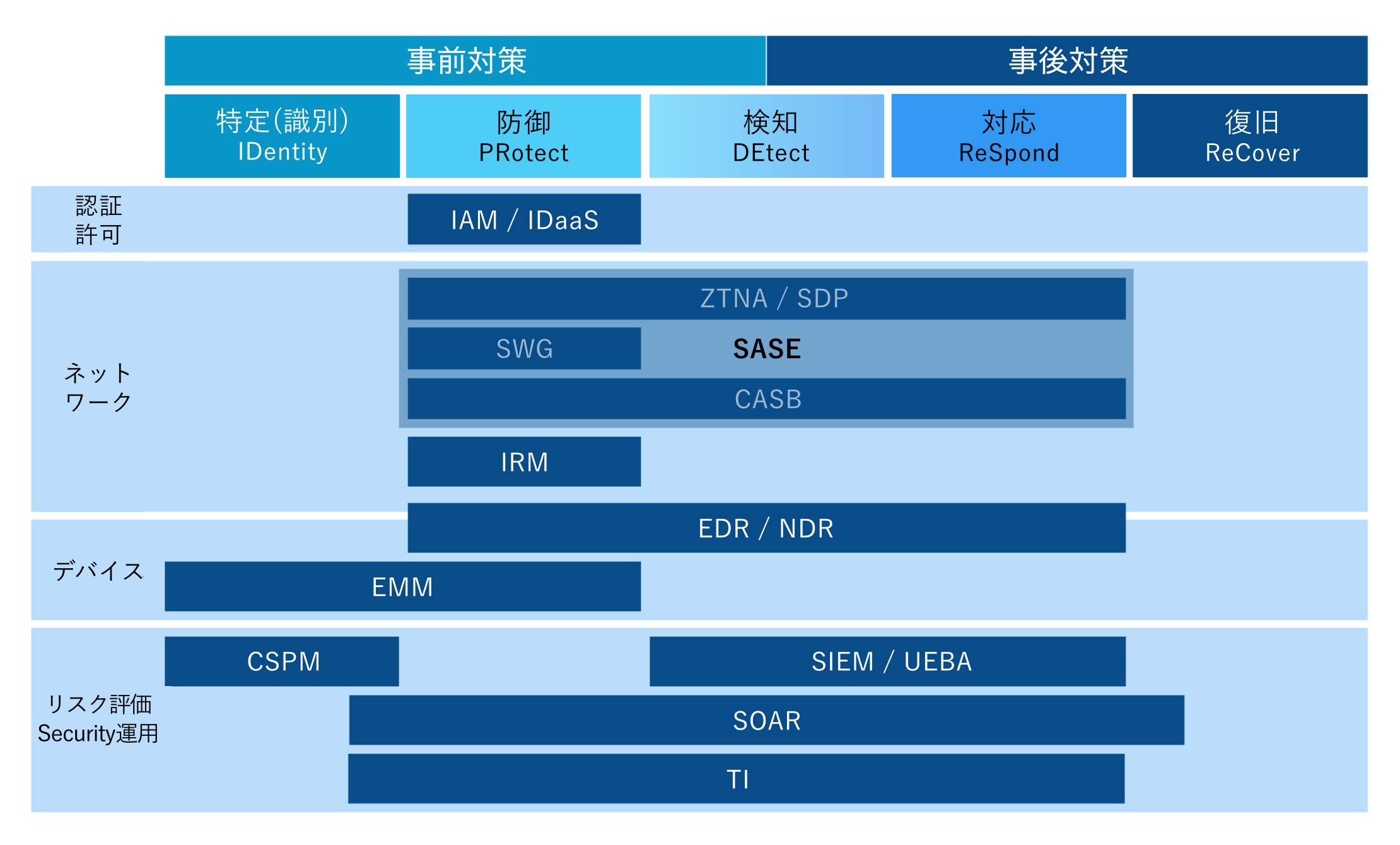

組織でのセキュリティ対策においては、NISTのサイバーセキュリティフレームワークに代表されるような、事前対策から事後対策までを視野に入れて検討する必要があります。

ジェイズ・コミュニケーションでは、ネットワークやデバイスといったセキュリティ対策が必要なそれぞれの対象に応じた最新のセキュリティソリューションを提供しています。

Method

NISTサイバーセキュリティフレームワークと

セキュリティソリューション

NIST サイバーセキュリティフレームワークは、米国の政府機関である「米国国立標準研究所(National Institute of Standards and Technology, NIST)」が定めたサイバーセキュリティ対策に関するフレームワークで、日本でも多くの企業や団体がサイバーセキュリティ対策の指針として参照しており、IPAからも日本語翻訳版が公開されています。

サイバーセキュリティフレームワークは、防御といった事前対策だけでなく、検知・対応・復旧といった事後対策まで網羅しているのが特徴です。

このサイバーセキュリティフレームワークに、次世代のセキュリティソリューションをマッピングしたのが次の図になります。

IAM (Identity and Access Management)

IDaaS (Identity as a Service)

IAMはユーザーIDに対してアクセス管理を行う仕組みの総称でオンプレミス型で複数のユーザーと権限を管理するのに対し、IDaaSはクラウド上に管理システムを置いて管理を行う。

SASE (Secure Access Service Edge)

個々に存在していたセキュリティサービスとネットワークサービスをクラウド上でまとめるというネットワークセキュリティの概念。リモートワークでも快適にインターネット接続をし、なおかつ安全性を確保することで管理の負荷軽減を行う。

RBI (Remote Browser Isolation)

社外のWebサイトと社内システムを仮想環境で分離するインターネット分離(Web分離)を行うことで、クライアント端末をインターネット接続によるウイルス感染から守る。

EMM (Enterprise Mobility Management)

BYODを含めた業務に使用されるスマートフォンやタブレットなどのモバイルデバイスを総合的に管理。端末の置き忘れによる紛失や盗難に伴う情報漏洩の対策を行う。

EDR (Endpoint Detective and Response)

NDR (Network Detection and Response)

EDRは個々のエンドポイントでの脅威の振る舞いを可視化する。NDRは社内のネットワークトラフィックを包括的に監視することでネットワーク全体を可視化し、リアルタイムで既知、未知の脅威に対応する次世代のセキュリティ手法として注目されている。

CSPM (Cloud Security Posture Management)

クラウド側の設定を自動的に確認し、セキュリティの設定ミスやガイドラインへの違反がないか継続してチェックを行うことができる。人為的な設定ミスによる情報漏洩に対して有効なソリューションとして注目されている。

SIEM

(Security Information and Event Management)

UEBA (User and Entity Behavior Analytics)

SIEMはログやデータを一元的に集約、データを組み合わせて相関分析を行い、ネットワークを監視してサイバー攻撃やウイルス感染を検知する。UEBAは機械学習とディープラーニングにより異常行動を検知し、通常の行動ではないインシデントにつながるふるまいを早期に発見することができる。

SOAR

(Security Orchestration, Automation and Response)

XDR

SOARはセキュリティ運用業務の効率化や自動化を実現するソリューションで、インシデント発生時の対応を自動化することでセキュリティ担当者の負担を軽減する。XDRはEDRとNDRの発展形とされ、複雑に広がる情報システム全てを監視対象とし、検知・分析・対応といった要素を自動的に網羅している。

TI (Threat Intelligence)

インターネットに潜在するリスクを収集・分析・可視化し、サイバー攻撃の予兆を検知する。ダークウェブでの自社関連情報の売買、フィッシングサイトや偽SNSアカウントなどによる被害を未然に防ぎ、企業のデジタルリスクマネジメントを行う。

CONCEPT

ゼロトラストとは?

ゼロトラストは2010年に米国で提唱されたのが始まりで、クラウドサービスの普及やリモートワークの浸透に伴い注目されているセキュリティの概念で、「ゼロトラストモデル」「ゼロトラストアーキテクチャー」とも呼ばれます。

ジェイズ・コミュニケーションのセキュリティラインアップは、ネットワークセキュリティとリスク管理を中心に、簡易に導入できる小規模向け製品/サービスや、ニーズ別に応じたポイントソリューションを各種取り揃え、日本の現在と未来を守り続けます。

ジェイズ・コミュニケーションのセキュリティラインアップは、ネットワークセキュリティとリスク管理を中心に、簡易に導入できる小規模向け製品/サービスや、ニーズ別に応じたポイントソリューションを各種取り揃え、日本の現在と未来を守り続けます。

これに対し、従来型のセキュリティは「境界防御モデル」「境界型防御」と呼ばれています。

ジェイズ・コミュニケーションのセキュリティラインアップは、ネットワークセキュリティとリスク管理を中心に、簡易に導入できる小規模向け製品/サービスや、ニーズ別に応じたポイントソリューションを各種取り揃え、日本の現在と未来を守り続けます。

ジェイズ・コミュニケーションのセキュリティラインアップは、ネットワークセキュリティとリスク管理を中心に、簡易に導入できる小規模向け製品/サービスや、ニーズ別に応じたポイントソリューションを各種取り揃え、日本の現在と未来を守り続けます。

このゼロトラストに関連する代表的なガイドラインやフレームワークとして、「NIST SP800-207 Zero Trust Architecture」「Secure Access Service Edge (SASE)」「Zero Trust eXtended (ZTX)」があります。

ジェイズ・コミュニケーションのセキュリティラインアップは、ネットワークセキュリティとリスク管理を中心に、簡易に導入できる小規模向け製品/サービスや、ニーズ別に応じたポイントソリューションを各種取り揃え、日本の現在と未来を守り続けます。

ジェイズ・コミュニケーションのセキュリティラインアップは、ネットワークセキュリティとリスク管理を中心に、簡易に導入できる小規模向け製品/サービスや、ニーズ別に応じたポイントソリューションを各種取り揃え、日本の現在と未来を守り続けます。

■NIST SP800-207 Zero Trust Architecture

2020年に米国国立標準技術研究所(NIST)が発行していたセキュリティガイドラインで、ゼロトラストの論理的なコンポーネントなどを定義していますが、具体的な実装までは示されていません。

■Secure Access Service Edge (SASE)

2019年にGartner社が公開した考え方で「Gartner版ゼロトラスト」とも言われるフレームワークです。

セキュリティ機能とネットワーク機能を1つの包括的なクラウドサービスとして統合して示しているのが特徴ですが、上記Zero Trust Architectureの全ての要素を網羅しているわけではありません。

セキュリティ機能とネットワーク機能を1つの包括的なクラウドサービスとして統合して示しているのが特徴ですが、上記Zero Trust Architectureの全ての要素を網羅しているわけではありません。

■Zero Trust eXtended (ZTX)

2018年にForrester Research社が提唱したフレームワークです。

ゼロトラストを7領域の要素に分け、複数のソリューションを組み合わせて実現することを示しています。

ゼロトラストを7領域の要素に分け、複数のソリューションを組み合わせて実現することを示しています。

Method

ゼロトラスト vs 境界防御 ?

ゼロトラストは「信頼しない」ことを前提とした概念ですが、この概念に基づいたセキュリティー対策を全面導入することは、ほとんどの企業や団体にとって費用面や人材の観点で非現実的なのが実情です。

では、ゼロトラストに全面移行できない企業や団体は従来の境界防御を継続し続けるしかないのでしょうか?

ゼロトラスト自体はあくまでも概念であり、境界型防御を排除する考え方ではありません。

企業や団体が業務で使用している既存システムは、いまだ境界型ネットワーク構成となっているものも少なくなく、従来型のセキュリティ対策は限られた範囲内においては依然として有効といえます。

よって、「ゼロトラスト」か「境界防御」かをドラスティックに選択するのではなく、既存に用いられている「境界型防御」も活かしつつ、SaaSをはじめとするクラウドサービスの活用やリモートアクセスの利用状況に合わせて、ゼロトラストの概念を取り込んだ構成に移行していくのが現実解となるでしょう。

これにより、より強固なセキュリティを構築することが可能になります。

Method

テレワークユーザーの移行から段階的に

SaaSをはじめとするクラウド活用やリモートワークの浸透が進む中で、現状企業や団体が抱えている課題としては大きく次の2つに分かれます。

・従来型セキュリティ対策を維持することによるネットワーク負荷の増大

・SaaS活用を優先することによるセキュリティリスクの増大

これらを解決してくれるのが、ネットワーク機能とセキュリティ機能を包括的に提供しているSASEのソリューションです。

SASEでは、リモートアクセスに必要な Zero Trust Network Access (ZTNA)や拠点間を繋ぐ SD-WANの機能を備えているため、これらを段階的に導入することが可能です。

(1) ZTNAを導入してテレワークユーザーのネットワーク・セキュリティを移行

(2) 拠点にSASEのSD-WANを導入して拠点のネットワーク・セキュリティを移行

(3) 本社/データセンターにもSASEを本格導入して全面移行

各々の企業や団体の既存システムの状況によって、(2)まで移行してハイブリッドで運用するという方法もあります。

Method

検知対応にAIを活用

重要インフラをはじめとするサイバー攻撃のリスクを抱えている企業や団体にとっては、脅威となるマルウェア等の侵入を前提とした「検知」「対応」といった事後対策も重要となりますが、SOCやCSIRTといったセキュリティ運用やインシデント対応をするための費用や人材確保が大きな課題となっており導入・運用のハードルが高いのが実情です。

特に検知の部分ではEDRといったソリューションを導入しても、誤検知・過検知も含めたアラートを分析して対応しなければならず、運用の負担が大きいという声をよく耳にします。

これを解決してくれるのが AIを活用したソリューションです。リアルタイムにサイバー攻撃を検知、可視化・分析するので、運用負担を大きく減らすことが可能になります。

その中でもここ最近注目されているのが NDR (Network Detection and Response)です。EDR (Endpoint Detection and Response)のようにエンドポイント端末上でのマルウェアの詳細な動作ログまでは記録できませんが、リアルタイムで検知でき、クライアントエージェントが必要ないなど導入負担が少ないのも特徴です。

Method

「人の脆弱性」リスク低減

ゼロトラストか境界防御かによらずセキュリティ対策をしていたとしてもセキュリティ事故はあとを絶ちませんが、これは、サイバー攻撃において攻撃者は「対策がされているところ」ではなく「脆弱性があるところ」を狙ってくるためです。

特に、防ぐことが難しいのが「業務に関係するメールだと思い添付ファイルを開いてしまった」といったいわゆる「人の脆弱性」を狙った攻撃です。

企業や団体で継続的に「セキュリティ教育」を行うことで、ある程度防ぐことができますが、攻撃側もより巧妙になってきているため防ぐことが難しいのが現状です。

このような中で注目されているのが RBI (Remote Browser Isolation)です。

RBIは SaaSや外部サイトにアクセスするブラウザの環境を分離することにより、ブラウザの環境にマルウェア等が侵入しても、利用しているPCや企業システムには侵入されないため実害を防ぐことができます。

また、これを利用することにより検知・対応のセキュリティ運用負担を軽減することも可能です。

solution

ジェイズのセキュリティソリューション

CASE STUDY

/ 導入事例

SUPPORT