METHOD製造業における

セキュリティ脅威状況

世界における

セキュリティ脅威動向

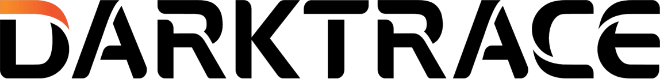

制御システムに関連するサイバー攻撃による被害は毎年発生しており、年々増加の一途を辿っています。

2021年には業種別攻撃対象では製造業が金融サービスを抜いてトップとなり、攻撃タイプではランサムウェアがトップとなっています。この傾向は、攻撃の糸口となる脆弱性の発見数の増加にも現れています。産業用制御システム(ICS)およびIoTに関連する脆弱性は、全体の脆弱性よりもさらに速いペースで増加しており、全体の脆弱性数の増加率が前年比0.4%であったのに対し、この2つのカテゴリーはそれぞれ前年比50%、16%の増加となっています。

このことは、攻撃者側の攻撃ツールの選択肢がさらに広がることを示しており、今後の製造業(サプライチェーンを含む)への攻撃の激化が予想されます。

日本におけるセキュリティ動向

世界のみならず、日本国内企業においてもランサムウェアによるサプライチェーン攻撃が多発しており、工場停止に追い込まれた事例が続出しています。

また、それらを裏付けるように、IPAが発行する情報セキュリティ10大脅威2022においても、1位ランサムウェアによる被害、2位標的型攻撃による機密情報の窃取、3位サプライチェーンの弱点を悪用した攻撃、4位テレワーク等ニューノーマルな働き方を狙った攻撃が、上位4位までを占めています。

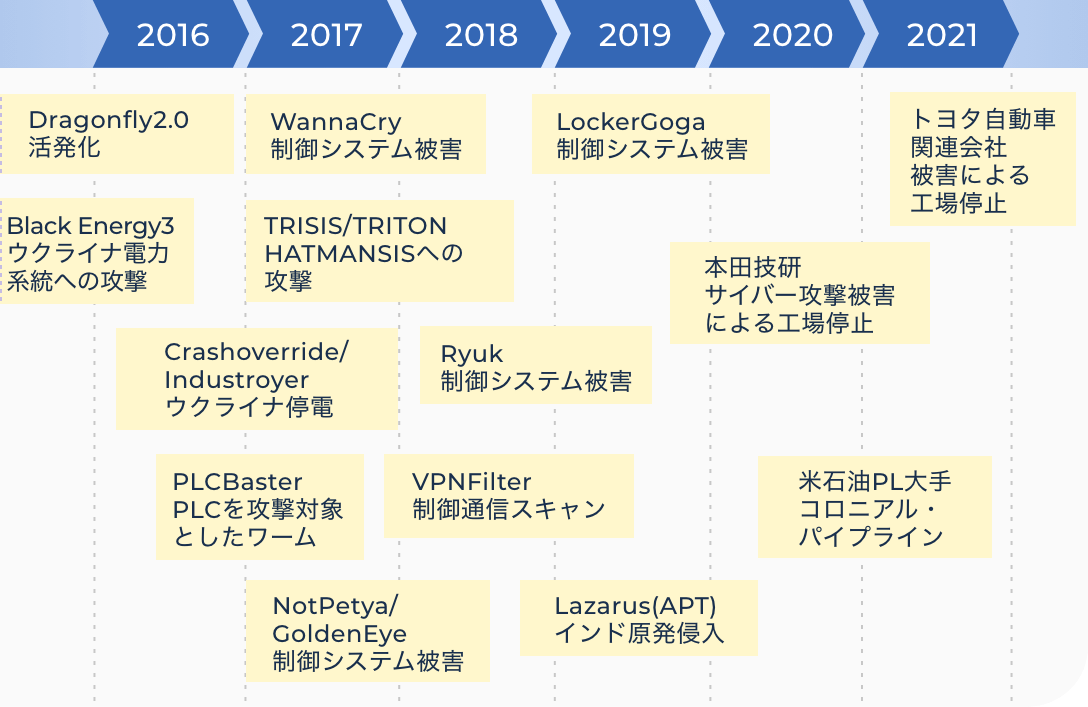

このような状況の中、自社のサプライチェーンの弱点を把握する為に関係各社、委託先などのセキュリティ対策状況の把握が必要になっているが、日本は欧米に比べ、取引先へのセキュリティ対策状況についての把握について欧米の6割以下に留まっており、大幅に遅れている状況で、経営者の理解に基づいた、組織的な対応、技術的な投資が急務となっています。

REASONなぜ製造現場が

狙われるのか?

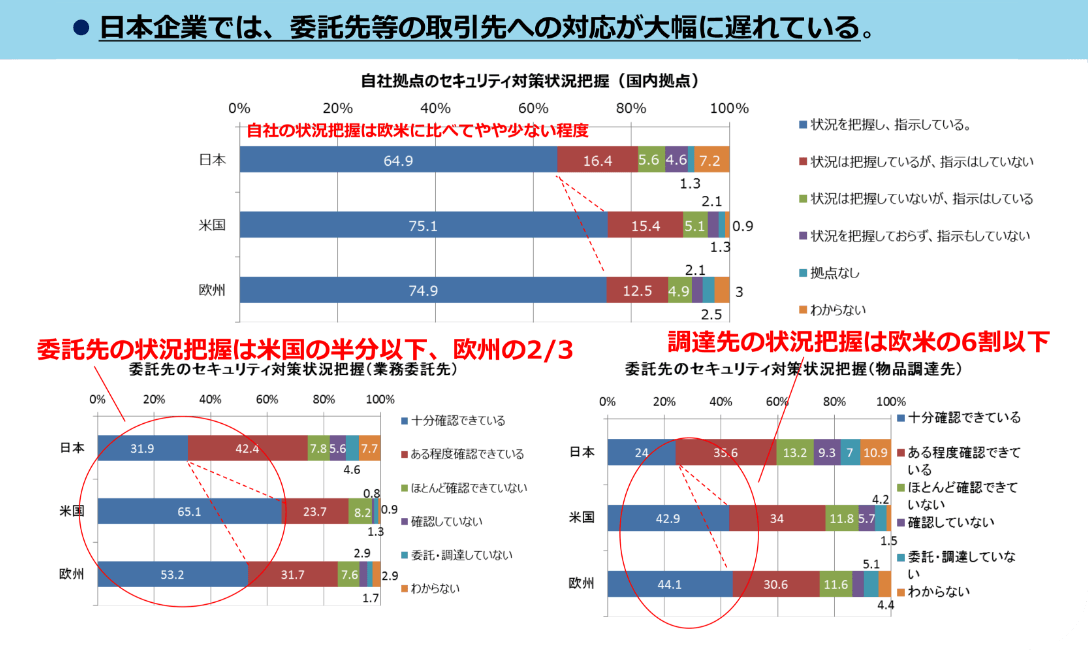

製造業のサプライチェーンが抱えるネットワークセキュリティの脆弱性

取引先企業との関係性を重視する

サポート切れの古いデバイスやネットワークノードが多数残存

オープンシステムが浸透し、OT環境とオフィス系情報システムとの接点が増加

そもそも多くのOT環境では、セキュリティ対策が手薄

さらにDXが進むと

製造現場のデータをリアルタイムにビジネスに活用していく為には、製造現場で生み出される膨大なデータを必要なタイミングで情報系システムやクラウドサービスに供給し、価値ある形に加工・分析する必要があります。

その実現の為には、製造現場(OT環境)とクラウドサービスを含む情報系システム(IT環境)とをネットワークに接続する必要があり、また、外部・内部問わず攻撃予兆を検知し、制御システム側の専用通信プロトコルの影響を受けず、OT/IT 両方の環境にうまく適合できるセキュリティ対策が必要となります。

METHOD製造業のシステムに

おける脅威と対策

製造業システムと脅威

脅威への対策

Catoクラウドは、ネットワークとセキュリティ機能を単一のクラウドサービスで提供するSASEプラットフォームです。

3つの特長

- 世界中どこからでも多拠点展開でも、安全なインターネット接続

- 社内外関係なく、ユーザーのインターネット接続に対してURLフィルタリング、次世代型FW、IPS、アンチマルウェア、ATPなどの対策の統一したセキュリティポリシーを適用できます。

- ネットワークの効率的な運用が可能

- 管理者は、すべてのユーザーのインターネット利用接続、セキュリティポリシーを集中的に管理することができるため、テレワークやWeb会議などが増加しても、運用コストを抑えることに寄与します。

- 自動でVPNの脆弱性に対応

- ランサムウェアの攻撃経路となるVPN装置の脆弱性に対しパッチをあてるといった作業の必要がないため、IT管理者の負担を増やすことなくセキュアなネットワーク環境を実現します。

Darktraceは、人間の免疫システムをセキュリティに応用し、進化し続ける未知の脅威に対しルールやシグネチャに依存しない、AIの自己学習によるアプローチでネットワーク上の脅威を検知します。

3つの特長

- あらゆる環境の監視

- オフィス内の環境だけでなくテレワーク環境や、エージェントがインストールできない制御系システム等、様々な環境の通信をAIが解析し、脅威を発見します。

- インシデント発生時の流れを時系列で可視化

- 運用上のメイン画面“Cyber AI Analyst”機能は、日本語で表示が可能です。AIにより発見された脅威が日本語でわかりやすく解説されます。

- ランサムウェアやEmotetなどの脅威にも対応

- ランサムウェアによるファイルサーバへの侵害、メールや認証情報を盗んで感染拡大するEmotetなど、発見された脅威に関連する危険な通信を遮断することが可能です。

CASE STUDY/ 導入事例

ジェイズ・コミュニケーション株式会社

導入背景

コロナ禍により、全社員(約 200 名)がテレワーク体制へ移行する必要があったが、SSLVPN の負荷、ライセンス数に制限があった。また拠点に IT管理者がいないため、FW 等のメンテナンスは故障時にしか対処できず、SSL-VPN 装置のパッチ適用作業時は社員が接続できない時間帯があった。

導入効果

・すべての拠点(テレワーク端末含む)で、セキュリティポリシーの一元適用ができた

・バージョンアップ等でも無停止で稼働

・FW、VPN 装置のバージョンアップ作業・管理の必要がなくなった

導入製品

ジェイズ・

コミュニケーションへの

お問合せ

製造業サイバーセキュリティのサービス詳細・導入に関するご相談はこちらから承っております。

お気軽にお問合せ / お見積りをご連絡ください。