Issue

90% 以上のサイバー攻撃はメールが契機に

2021 年末から猛威を振るっているEmotet をはじめ、サイバー攻撃の90% 以上がメールをきっかけにしていると言われています。

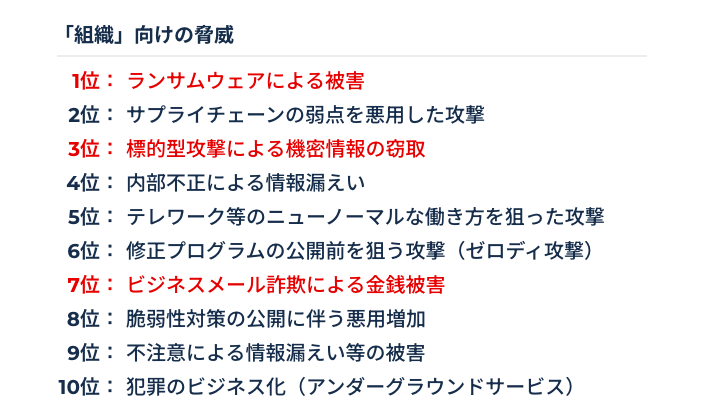

標的型攻撃やフィッシング、ランサムウェアの多くに攻撃の入り口としてメールが利用されています。実際、2022 年のIPA10 大脅威の上位には、フィッシングや標的型攻撃などがランキングされています。

出展:IPA情報セキュリティ10大脅威 2023

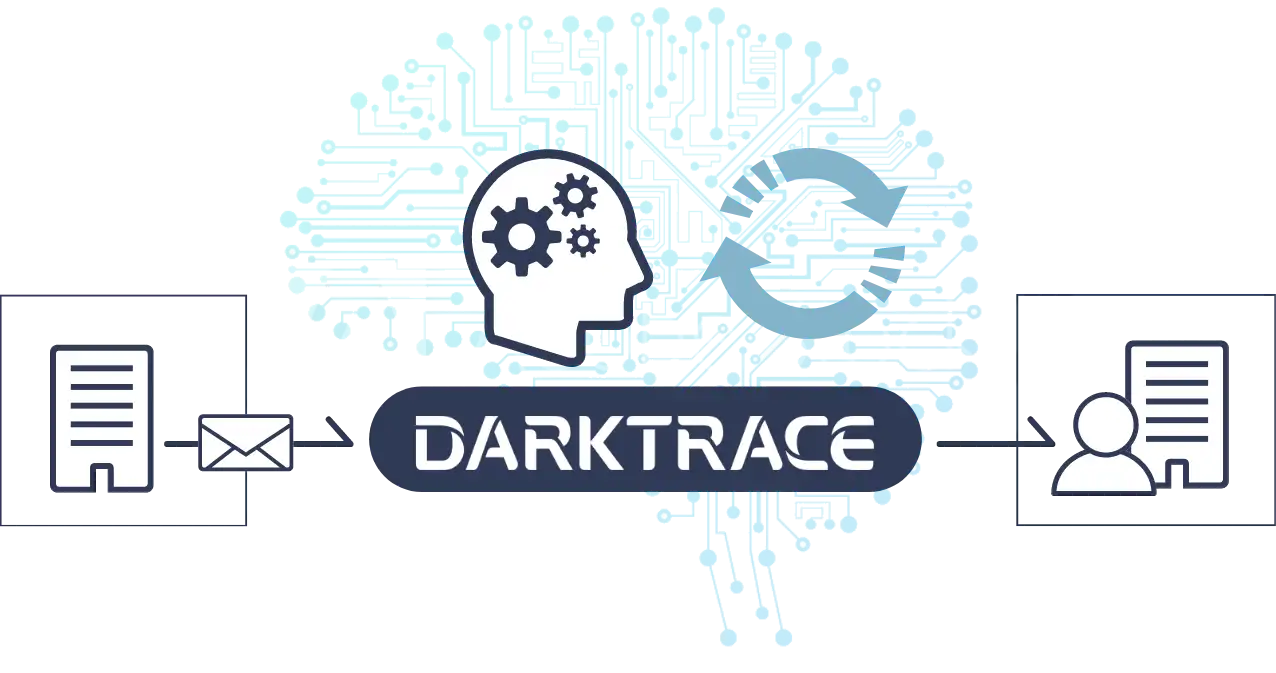

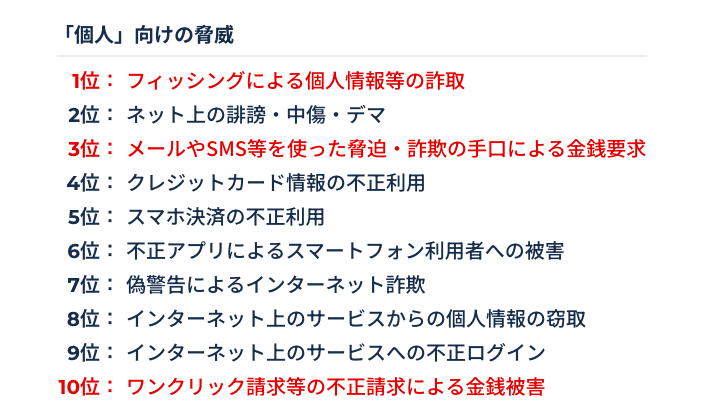

メールの中身の分析はもちろん、メールの背後にある文脈、頻度、データ量、送信者と受信者の普段の関係性、さらに、その企業間や従業員の関係性も分析します。

Feature

アクション

- HOLD MESSAGE:メールを受信者へ受信させない

- MOVE TO JUNK:メールを受信トレイからジャンクフォルダへ移す

- LOCK LINK:リンクをクリックするのに確認の工程を挟ませる

- DOUBLE LOCK LINK:リンクにアクセスさせない

- DELETE LINK:リンクを削除

- CONVERT ATTACHMENT:ファイルを無害なPDFに変換

- STRIP ATTACHMENT:添付ファイルを取り除く

- UNSPPOF:なりすまし宛先の名前を削除し、ヘッダーアドレスを表示

Feature

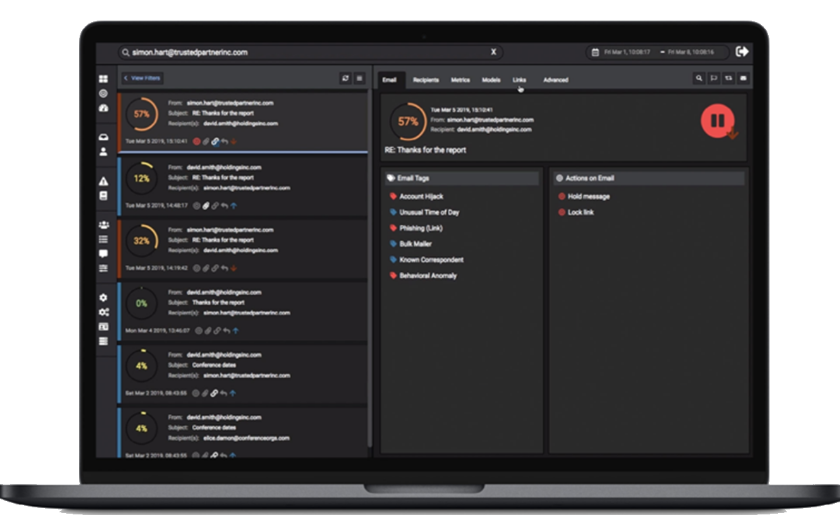

クラウド環境で利用可能

Darktrace/Emailはダークトレース社のクラウドサーバー上で展開するサービスです。

M365、又はGoogle Workspace/G Suite(Enterpriseプラン以上)の環境にてご利用可能です。

ジャーナリングの設定/API連携のみで簡単に導入ができ、MXレコードの書き換えは不要です。

Darktrace/Email単体での動作も可能ですがが、Darktrace DETECTを導入している環境であれば、ネットワーク監視状況と併せて、Darktrace DETECTのGUIから管理することもできます。

Feature

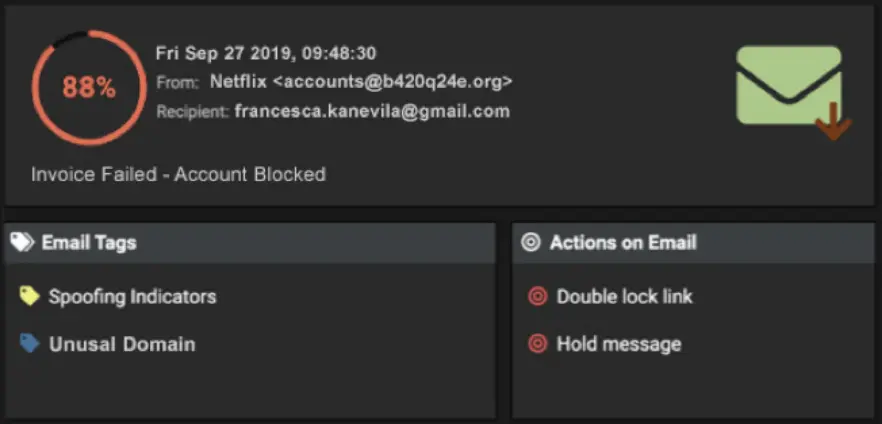

取引先アカウントの乗っ取りを検知

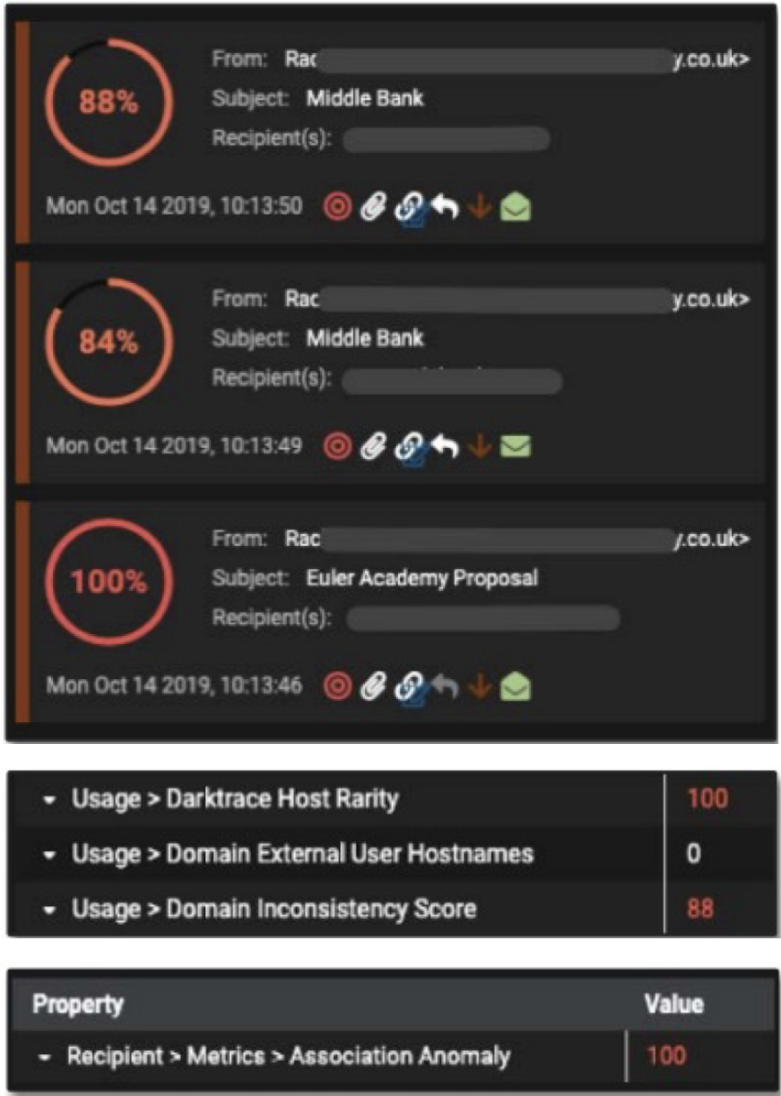

Darktrace/Emailはを導入していた企業にて、信頼する取引先からの不審なメールを検知しました。

普段からメールのやり取りをしている信頼する企業から、通常のメールのやり取りをした数時間後に、39⼈の従業員に送られてきた不審なメールをDarktrace/Emailが検知しました。

検知された理由

- IPの地理的場所

今回、攻撃者は⽶国のIPからログインしていたが、普段は英国からのログインであった。 - 不審なリンク

メールに含まれていたリンクは全てAzureにホストされていたため、ホストドメインの確認をすり抜けた。

しかし、このドメインが送信者が普段メールに含めないドメインであった。 - 普段受信しない⼈達

普段このアドレスからメール受信しない社員達にもメールが送られていた。 - 件名の違和感

シグネチャーベースの製品では件名に含まれるキーワードを照らし合わせるが、今回はそれでは検知されなかった。

Darktrace/EmailはAIの学習により、今回の受信者達が、普段は“ご提案”の⽂字を含むメールを受信することがないことを知っていたので検知した。

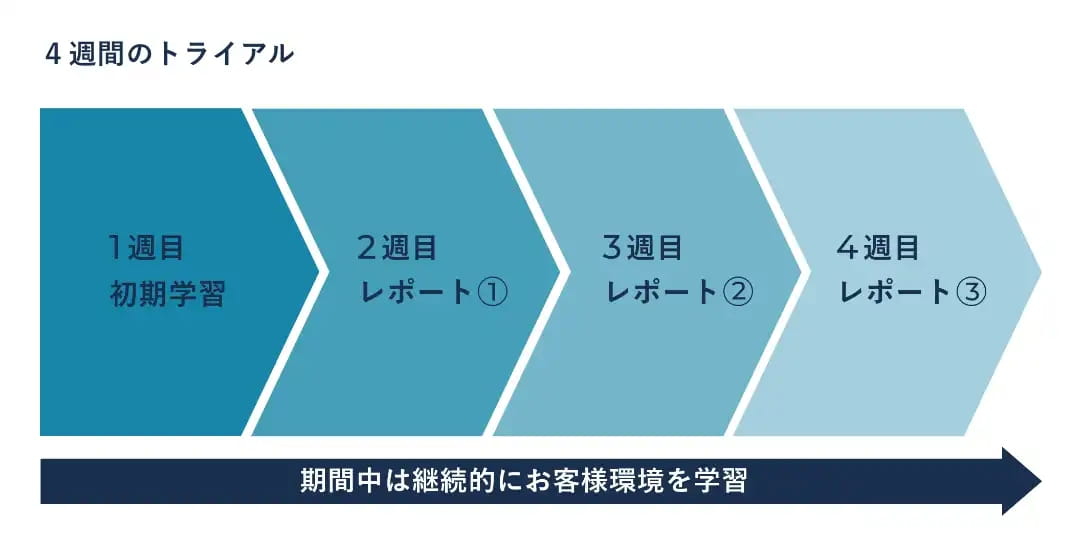

お客様環境に製品を実際に設置し無償で評価できるPoV(Proof of Value:価値証明)を実施しています。

管理コンソールであるThreat Visualizerの利用だけでなく、POV期間中、Darktraceのサイバーアナリストから、検出内容についてのレポート(Threat Intelligence Report )の提供、レポートの解説が実施されます。