Issue

クラウドセキュリティにおける3つの課題

近年、クラウドの導入が広範に拡大したことで、あらゆる業種の企業がこれまでにないスピードで変革を遂げ、規模を拡大できるようになりました。

しかしながら、多くの企業ではこのような変化により、クラウド環境における膨大なリソース量と設定の複雑さが相まって、変革のペースを落とすか、管理されていないクラウド上の資産に対するリスクを背負うか、二者択一を迫られています。

設定ミスの防止と排除

- クラウドネイティブ化/クラウドシフトの加速により動的に変化・増え続けるリソースによる手動管理の限界、および管理責任分界点の曖昧化

- クラウドプロバイダによって異なるサービス仕様や設定項目

- 高い頻度でのサービスアップデート

発生しやすくなる設定ミスへの対策

DevSecOps /シフトレフト

- ビジネスを加速させるためのサービスやアプリケーション開発サイクルの高速化に伴う、高い頻度でのクラウドインフラの変更や更新(インフラのコード化)

- 開発部門によるインフラの構築や管理、または DevOps や SRE (という概念や役割)の導入

セキュリティチェックの自動化

アクセス・権限管理 (IAM)

- サービスの種類ごとに存在する膨大かつ複雑な権限の種類

- さまざまなクラウドサービスを連携させる際に発行させる認証情報 (プリンシパル) の肥大化

- 削除されるクラウドリソースに対し残存するプリンシパル (ユーザ・役割・権限)

IAM リソースの可視化と権限管理

InsightCloudSecは、継続的なセキュリティチェックとコンプライアンス管理を通じて、クラウドセキュリティの推進を可能にするクラウドネイティブセキュリティプラットフォーム(CNAPP)です。

複雑なマルチクラウドやコンテナ環境であっても、設定ミス、ポリシー違反、脅威、アイデンティティ・アクセス管理(IAM)の課題からチームを保護することができます。

クラウドセキュリティ状態管理

(CSPM:Cloud Security Posture Management)

クラウドリソースの包括的な可視化による

セキュリティ・コンプライアンス

対応および設定上の問題のリアルタイムでの自動修復を実現

クラウドワークロード保護

(CWPP: Cloud Workload Protection Platform)

クラウドワークロード

(Kubernetes クラスタ、コンテナやインスタンス)に対する脆弱性診断や設定のコンプライアンスチェック

クラウドアイデンティティ・アクセス管理 (Cloud IAM)

(CIEM: Cloud Infrastructure Entitlement Management)

効果的な Cloud IAM (Identity and Access Management)

管理権限に起因するセキュリティリスクの抑制と調査対応の迅速化

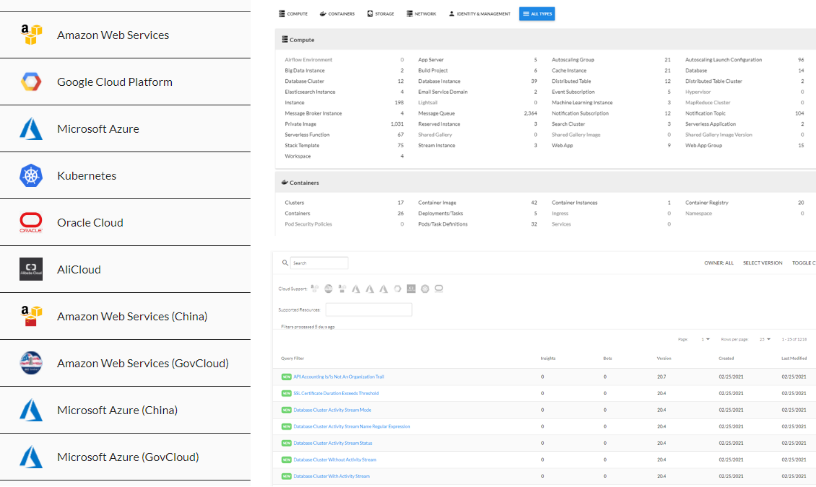

- AWS, Azure, GCP をはじめとする代表的なクラウドプロバイダー (IaaS/PaaS) のサポート

- 多数の対応サービスとリソースの共通/一元管理

- VPN ピボットによるFW回避

- スケジュール設定による定期的なリソース収集、およびイベント駆動型のリアルタイム収集 (EDH: Event-Driven Harvesting)

- リソースの依存関係の表示や特定操作の実行

- フィルター (Filter)

特定の条件に合致するリソースの識別/分類

- AWS, Azure, GCP をはじめとする代表的なクラウドプロバイダー (IaaS/PaaS) のサポート

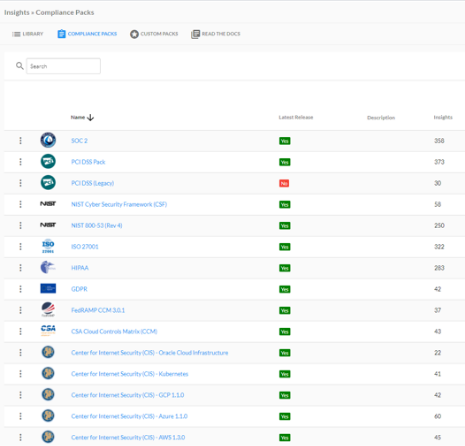

ガイドラインやベストプラクティスの準拠状況を監査するためのルールパッケージ

CSA CCM

CIS for AWS

CIS for Azure

CIS for GCP

CIS for OCI

CIS for Kubernetes

SOC

PCI DSS

HIPAA

GDPR

ISO 27001

NIST 800-53 (Rev. 4)

NIST CSF

FedRAMP CCM

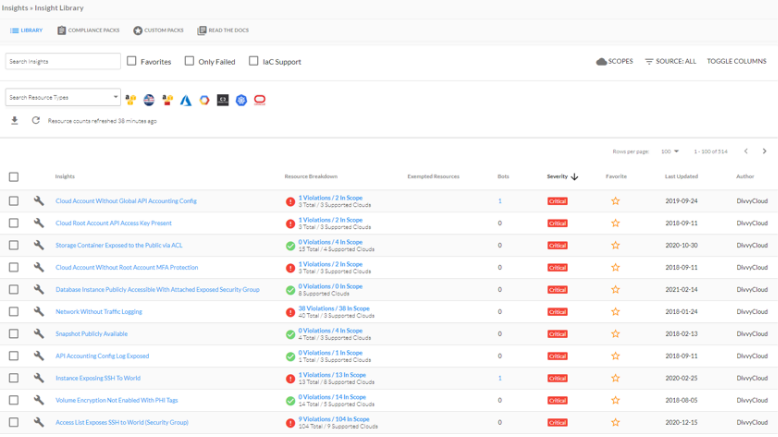

- 各種クラウドリソースの「状態」を監査するためのセキュリティルール

- 550 以上のビルトインルール

- 5段階の重大度

- カスタムルールの作成も可能 (既存ルールのカスタマイズまたは新規作成)

Feature

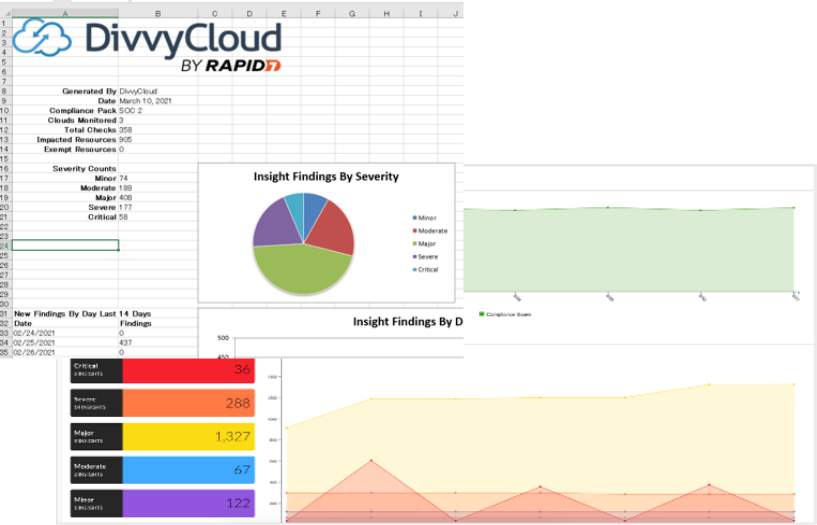

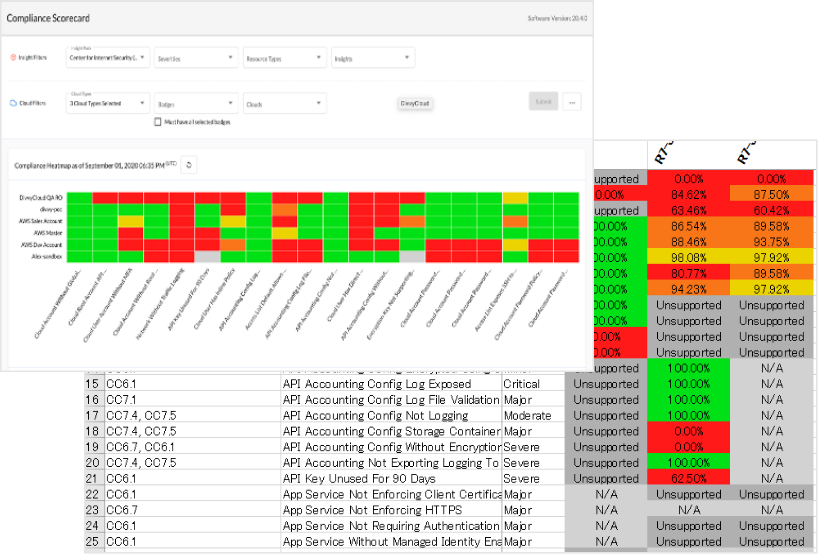

コンプライアンススコア

- ダッシュボード上でリスク傾向の確認

- 包括的なデータ/結果の Excel 出力によるスムーズな監査対応

- コンプライアンスパックによるセキュリティ/ コンプライアンス準拠チェック

- ヒートマップによる「非準拠率」が高い指摘項目/アカウントの可視化

Feature

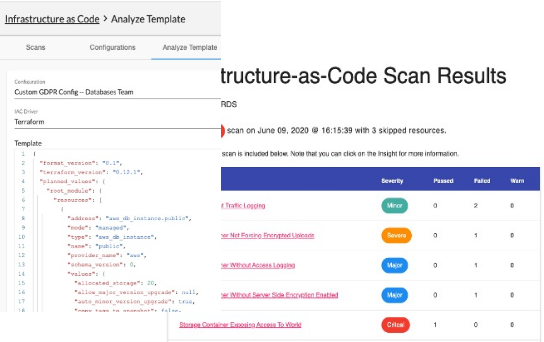

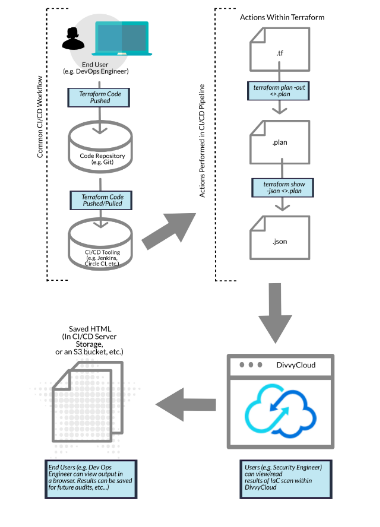

IaC セキュリティ

- AWS CloudFormation または Terraform テンプレート (IaC コード) に対するスキャンの実施

- クラウドインフラの構築前にセキュリティの不備を監査することによりDevSecOps / シフトレフトの加速を支援

Feature

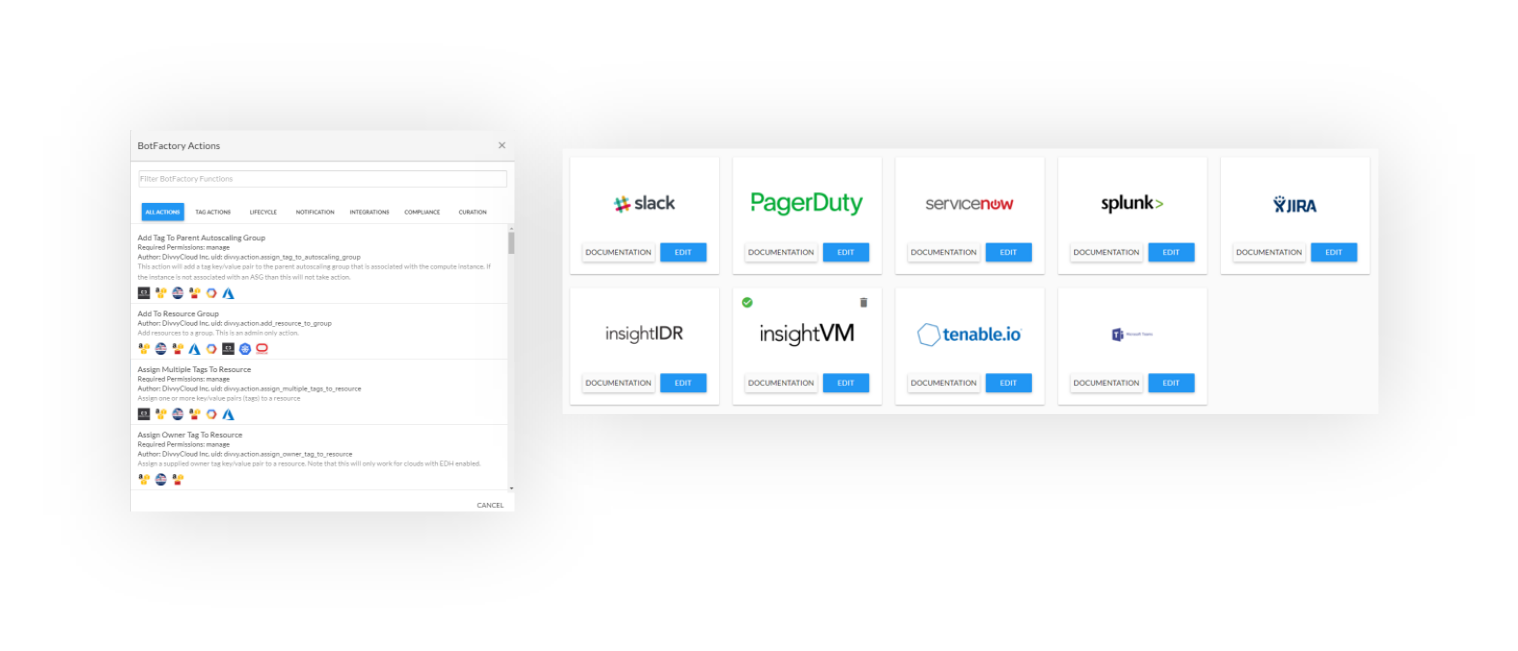

Bot (ボット)

- 各種製品連携によるスムーズな対応の実現

- 通知: Slack、Microsoft Teams

- チケット/インシデント: ServiceNow、Jira、PagerDuty

- ログ/イベント送信: Rapid7 InsightIDR、Splunk

- さまざまな処理 (Action) の自動化

- 対象リソースやトリガーなど、柔軟な条件指定

- Insightsからのボット作成も可能

- イベントベーストリガーとスケジュール実行

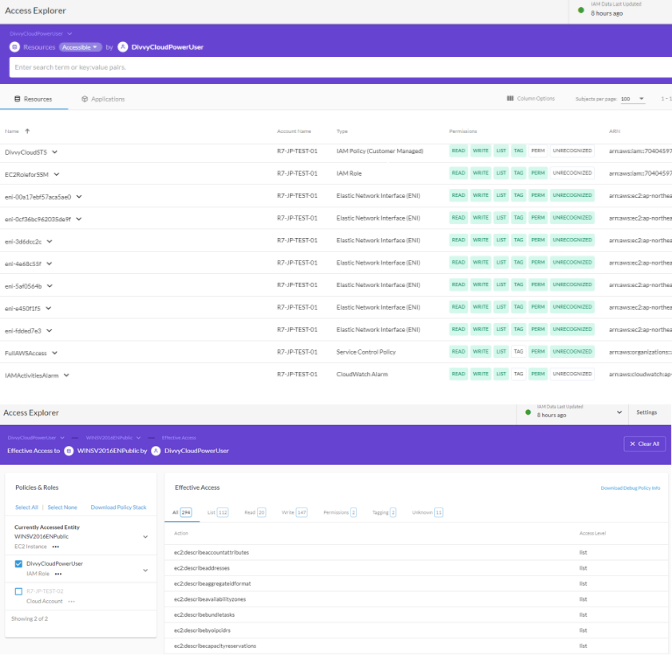

- Access Explorer

IAM プリンシパル (ユーザーおよびロール) が「どのリソース」に対し「どのような権限」でアクセスができるか、を一覧表示 - 適切な権限管理 (最小権限の法則) の実現、およびクラウドにおけるインシデント対応時の調査ツールとしての活用

| サブスクリプションライセンス(年間) |

|---|

| 更新月の直近 30 日間における「請求可能なリソース (Billable Resources)」の平均数によって算出 |

| 「請求可能なリソース」に含まれるもの |

| コンピュートインスタンス データベースインスタンス キャッシュインスタンス 検索インスタンス Kubernetes / コンテナクラスタ (Opt-In) AWS (EKS, ECS, Fargate) / Azure (AKS) / GCP (GKE) / Alibaba (ACK) / Oracle (OKE) / Kubernetes Cloud IAM (Opt-In) AWS IAM アクティブなロール (過去 30 日以内に利用) |

| ユーザー数、接続クラウド/クラウドアカウント数 |

| 無制限 |