堅牢性の高い産業用IoT機器

脅威エミュレーションツール

Cobalt Strikeは脅威をエミュレーションするツールです。ビーコンと呼ばれるエージェントにより、強力なポストエクスプロイト(攻撃モジュール)を提供します。また、ネットワークインジケータを変更してC&Cサーバとの通信を秘匿し、様々なマルウェアやソーシャルエンジニアリング攻撃を模倣します。その結果、サイバー攻撃を長期的かつ秘密裏にシミュレーションすることができます。

ペネトレーションテストは、パッチが適用されていない脆弱性と設定ミスに焦点を当てますが、Cobalt Strikeが提供するサイバー攻撃シミュレーション、レッドチーム演習では、サイバー攻撃の戦術と技術を評価し、セキュリティ運用とインシデント対応を強化することができます。

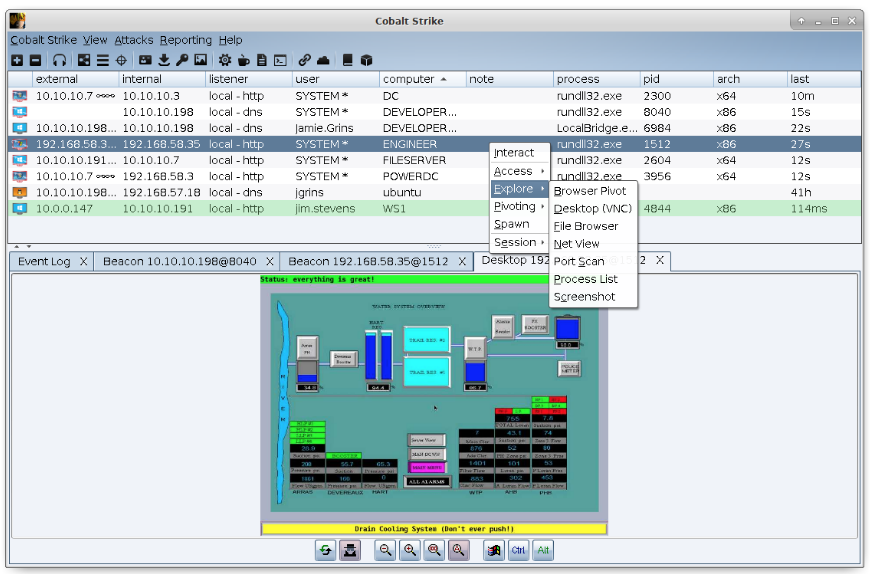

攻撃対象の操作

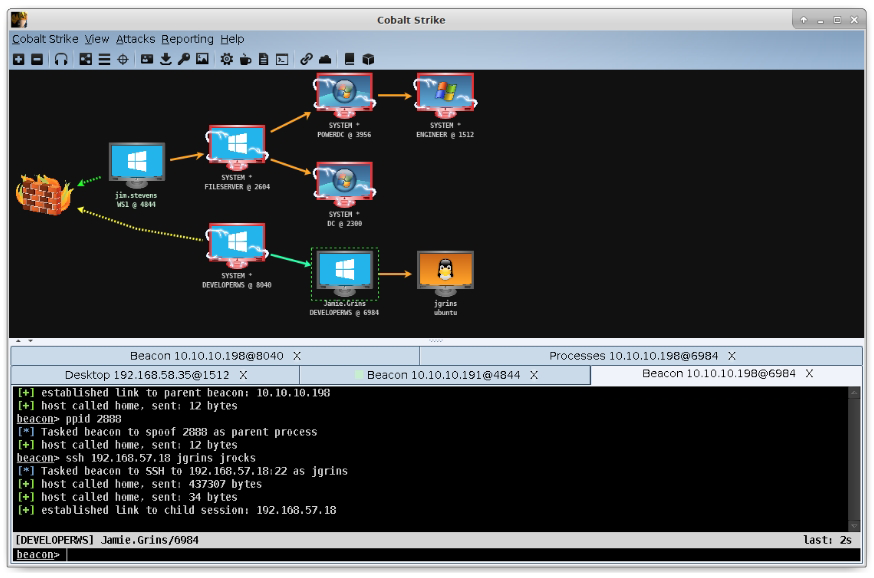

ピボットによる水平移動

01

1. ポストエクスプロイト

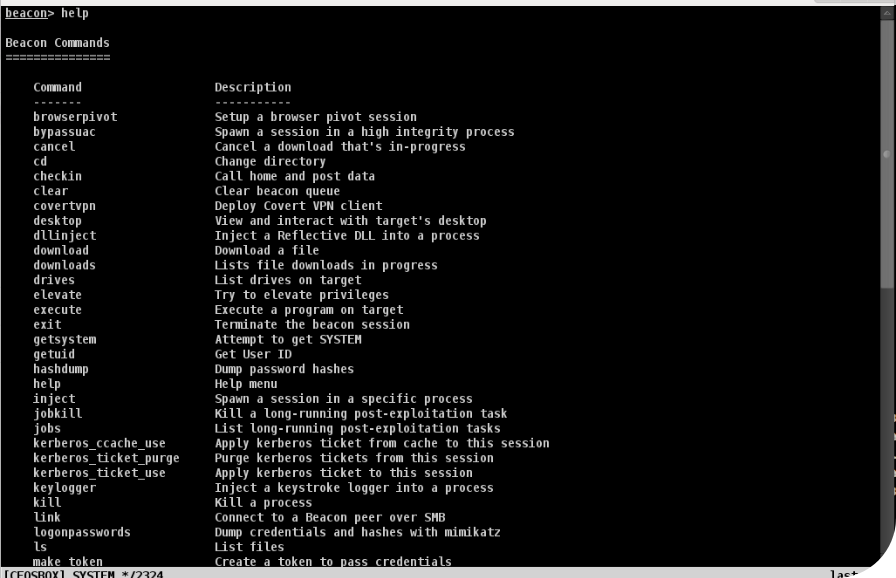

システム侵入(エクスプロイト)後にビーコンを埋め込み、PowerShellスクリプトの実行、キーストロークの記録、スクリーンショットの取得、ファイルダウンロード、他のペイロード生成等、強力な攻撃モジュールを提供します。

ビーコンの攻撃モジュールの一部

02

2. 秘匿通信

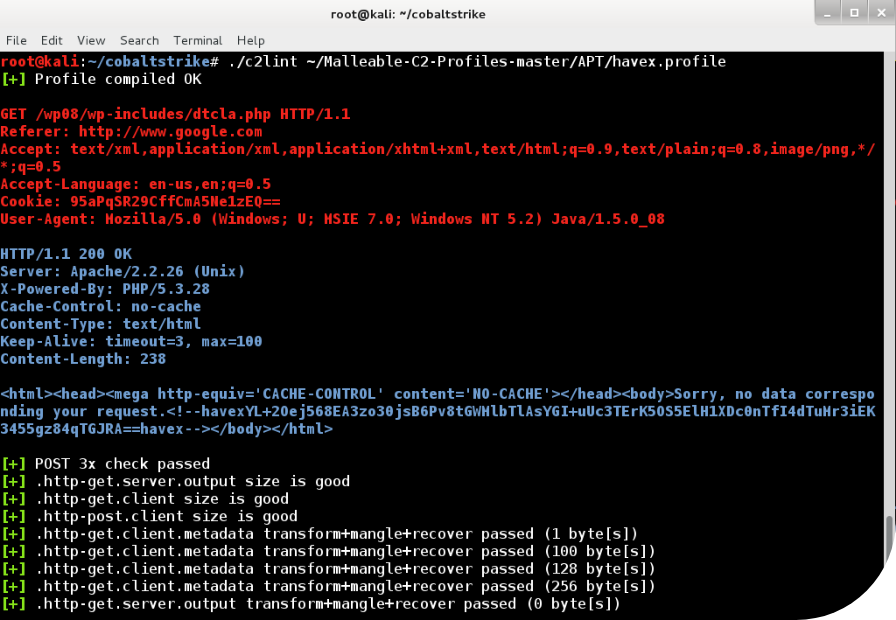

ビーコンは、非同期の低速通信を検出されないようにすることで攻撃を隠蔽することができます。ビーコンがサポートするMalleable C2により、ネットワークインジケータを変更し、HTTP、HTTPS、DNSを使用して別のアクセスに見えるようにネットワークを設定します。

また、SMBプロトコルによるネームドパイプを使用し、ネットワークワイドにピアツーピアでビーコン間通信を行います。

Malleable C2の設定

03

3. 初期アクセス

Cobalt Strikeは、ローカルWebサーバにアクセスしたユーザーのフィンガープリントを取得し、内部IPアドレス、アプリケーション、プラグイン、およびバージョン情報を検出します。また、メッセージをインポートし、リンクと添付ファイルによる説得力のあるフィッシングメールを作成することができます。メールは、Javaアップレット、MSマクロやexeファイル、Webサイトのクローンによる攻撃が可能です。

※Cobalt Strikeは、2020年に商用版とほぼ同等の動作をする逆コンパイル版のソースコードがGitHubで公開されたことにより海賊版が広く出回り、現在ではEmotet等ほとんどのランサムウェア攻撃に使われていることが判明しています。